Wer seine E-Mails verschlüsseln will, muss einige Mühe auf sich nehmen. Nur wenige E-Mail-Anbieter nehmen ihren Kunden diese Arbeit ab. Doch die Einrichtung ist einfacher, als es sich viele vorstellen – und obendrein sinnvoll, bevor man etwa Adresslisten ungeschützt versendet.

Stuttgart - Wem gehört die elektronische Kommunikation? Haben wir noch Kontrolle darüber, wer mitliest? Das Vertrauen sollte eigentlich erschüttert sein, nach all den Nachrichten der letzten Monate über Geheimdienste, Großkonzerne und Gangster, die mit hohem technischem Aufwand in den Privatsphären dieser Welt herumschnüffeln. Doch sehr viel hat sich im Gebrauch von E-Mail und Kurznachrichtendiensten nicht geändert. Noch immer vertrauen die meisten Bundesbürger private Intimitäten, Beruflich-Vertrauliches oder auch Fotos, Adressen, Telefonnummern und Informationen über Finanzangelegenheiten einfachen, unverschlüsselten Textnachrichten an. Wir geben dabei eventuellen unerwünschten Mitlesern nicht nur Aspekte unseres eigenen Lebens preis, sondern auch desjenigen aller anderen, die auf Fotos oder mit Adressdetails vorkommen.

Es ist Zeit zurückzuzucken, bevor beim nächsten Mal die Adressliste des Sportvereins oder der Tratsch über die Alkoholprobleme des Kollegen X über die E-Mail-Leitung gehen. Doch das geschieht kaum, nicht einmal im beruflichen Umfeld. Nach neuen Statistiken des Bundesverbands Informationswirtschaft, Telekommunikation und neue Medien (Bitkom) schreiben zwar 78 Prozent aller Bundesbürger E-Mails, aber selbst im beruflichen Schriftverkehr machen sich gerade einmal 16 Prozent „hin und wieder“ die Mühe, eine E-Mail zu verschlüsseln.

Es ist so schrecklich kompliziert! Diese Entschuldigung hört man nur allzu oft. Kürzlich platzte einem Redakteur von „Heise Security“ deswegen der Kragen. Er verwies auf den Kurznachrichtendienst iMessage von Apple. Der verschlüsselt jede Nachricht beim Absender, und zwar so, dass nur der gewünschte Empfänger sie lesen kann. Niemand merkt es, weil Apple es fest eingebaut hat. Wie sicher Apples Technik ist, wurde zwar nie unabhängig geprüft, doch allein, dass Google und andere Giganten so etwas gar nicht erst versprechen, zeigt einen Unterschied, den der Autor sich so erklärt: Apples Geschäft ist der Verkauf von Geräten und Systemen. Google und andere leben davon, die Vorlieben ihrer Kunden zu kennen.

Viele Server speichern E-Mails im Klartext

Wer sicher sein will, dass seine Kommunikation privat bleibt, muss das Verschlüsseln wohl oder übel selbst in die Hand nehmen. Das ist machbar. Aber auf ein paar lieb gewonnene Bequemlichkeiten muss man verzichten. Ob dies akzeptabel ist, hängt davon ab, wie dringlich es einem mit mehr Privatsphäre ist. Man muss es ja nicht übertreiben. Die Verabredung zum Bier am Abend soll mitlesen, wer will.

Die E-Mail-Vertraulichkeit kann man in drei Stufen verbessern. Man sichert den Transportweg, die Speicherung im E-Mail-Postfach beim Provider und stellt, zuletzt, sicher, dass Mails, die man verschickt, nur der lesen kann, für den sie bestimmt sind.

Auf dem Weg durch das Netz verschlüsselt man Nachrichten mit einem Verfahren, das unter den Namen SSL oder TLS auftritt. Es existiert seit Langem und setzt voraus, dass alle Beteiligten mitspielen. Als vor einem Jahr die Anbieter Telekom, GMX und Web.de mit „E-Mail made in Germany“ das Netz sicherer zu machen versprachen, einigten sie sich darauf, diese Technik ihren Kunden anzubieten – womit sie zwar eigentlich nur Versäumtes nachholten, immerhin aber ihren Kunden den Umstieg leicht machten. Wer ein E-Mail-Programm benutzt, muss dieses nämlich nach den jeweiligen Angaben seines Providers auf SSL/TLS umstellen. Danach werkelt die neue Sicherheit stumm im Hintergrund.

Doch zum Speichern auf dem Server des Providers werden die Mails wieder entschlüsselt und lagern dort im Klartext. Hier setzt die nächste Sicherheitsstufe an. Laut der Computerzeitschrift „c’t“ verdienen in diesem Punkt gerade die großen Anbieter die Rote Karte. Kleinere Anbieter dagegen wie Posteo, MyKolab oder JPBerlin werben mit besser gesicherten Postfächern.

Verschlüsselte Mails, die nur der Empfänger lesen kann

Doch auch deren Kunden schicken Nachrichten an Empfänger, deren Provider die Post wieder unverschlüsselt speichert. Die volle Kontrolle über den Schutz der elektronischen Post bietet nur die dritte Sicherheitsstufe, die sogenannte Ende-zu-Ende-Verschlüsselung. Wer diese einsetzen möchte, muss sich aber derzeit noch für den vertraulichen Teil der Post vom E-Mail-Schreiben per Browser und von jedem beliebigen PC aus verabschieden.

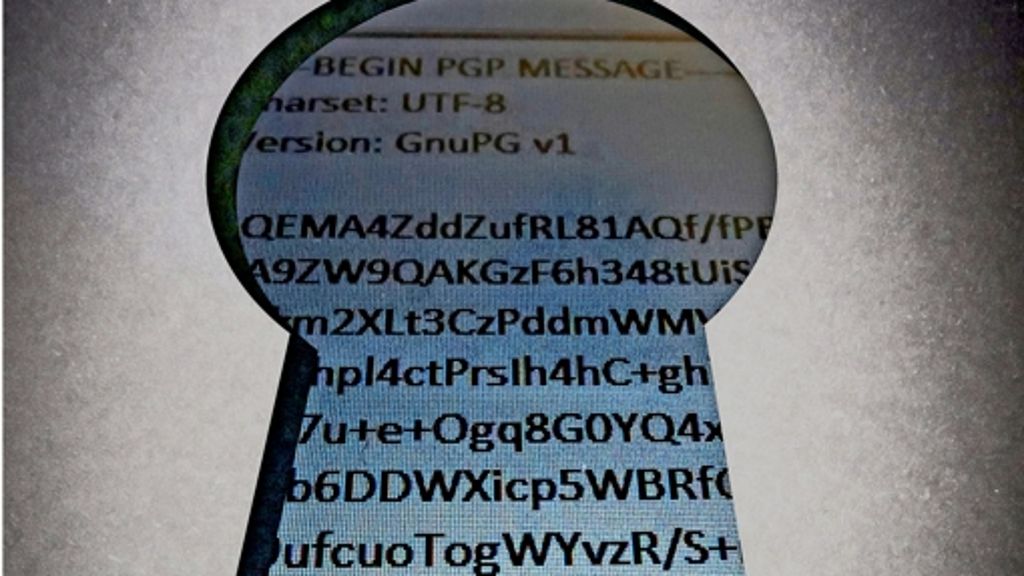

Ende-zu-Ende-Verschlüsselung verlangt auf dem eigenen PC und dem des Empfängers jeweils ein E-Mail-Programm und Verschlüsselungssoftware. Denn Ende-zu-Ende-Verschlüsselung bedeutet, dass der Inhalt der Mail auf dem PC des Absenders bereits in einen Datentresor gepackt wird, den nur der Adressat öffnen kann. Lesbar bleiben nur die Meta-Informationen, weil ohne sie die E-Mail-Technik nicht funktionieren würde: die E-Mail-Adressen von Sender und Empfänger, Sendezeit, Betreff und anderes.

Zu dem Datentresor muss es zwei Schlüssel geben: einen beim Absender und einen beim Empfänger. Das macht mit einem raffinierten mathematischen Trick seit den 70er Jahren die Software PGP (Pretty Good Privacy – ziemlich gute Privatsphäre) des Sicherheitsexperten Phil Zimmermann. (Außerdem auch das alternative Verfahren S/Mime.) Der Trick heißt „asymmetrische Verschlüsselung“: Jeder PGP-Nutzer besitzt zwei unterschiedliche Schlüssel: einen privaten, den er streng unter Verschluss halten muss, und einen öffentlichen, den er an die große Glocke hängen sollte – auf der eigenen Internetseite oder auf öffentlichen Schlüsselservern (Key-Servern). Verschlüsselt Alice eine Mail an Bob mit Bobs öffentlichem Schlüssel, dann kann diese Mail nur lesen, wer Bobs privaten Schlüssel hat. Auf die Sicherheit von PGP vertraut sogar der abtrünnige NSA-Mitarbeiter Edward Snowden.

Knifflig an dem Verfahren ist nur die Einrichtung der Software und die Suche nach E-Mail-Partnern, die mitmachen. Sonst funktioniert alles fast wie zuvor: Nachricht schreiben, anklicken, dass diese verschlüsselt werden soll, und absenden. Eingehende Mails entschlüsselt das E-Mail-Programm automatisch.

Yahoo und Posteo arbeiten an der Ein-Klick-Kodierung

Den privaten Schlüssel sollte man nie aus der Hand geben und gut sichern. Deshalb verbietet es sich, ihn auf den Server des E-Mail-Providers zu übertragen, was bisher noch Voraussetzung für die Nutzung von PGP per Webmail wäre. Aber möglicherweise wird sich daran schon bald etwas ändern. Mindestens zwei Anbieter haben angekündigt, dass sie an Ende-zu-Ende-Verschlüsselung für Webmail arbeiten: die deutsche Firma Posteo und, am Donnerstag dieser Woche auf der Sicherheitskonferenz Black Hat 2014, das US-Portal Yahoo.

Als E-Mail-Programm kommt das beliebte Thunderbird infrage; es muss noch mit der Erweiterung (Plug-in) Enigmail ausgestattet werden. Dabei wird, falls nicht schon geschehen, die Installation der eigentlichen Verschlüsselungssoftware angeboten; sie heißt GnuPG (Gnu Privacy Guard). Wer unter Windows nicht mit Thunderbird arbeiten möchte, kann vom Bundesamt für Sicherheit in der Informationstechnik (BSI) das Paket Gpg4win herunterladen. Es enthält GnuPG und das einfache E-Mail-Programm Claws Mail, dazu ausführliche Informationen rund um das Verschlüsseln. Es gibt auch PGP-fähige Apps für das Smartphone, doch in einem Test fand „c’t“ keine davon überzeugend. „Vertrauliche E-Mails bearbeitet man besser auf dem PC“, lautete das Fazit.

Bei der Installation bietet Enigmail bereits an, ein Schlüsselpaar (privat und öffentlich) zu erzeugen. Zu jedem Schlüssel gehört ein kurzer Code, der sogenannte Fingerabdruck, den man zum Beispiel an seine E-Mail-Signatur hängen kann. E-Mail-Partner finden damit auf Schlüsselservern den öffentlichen Schlüssel. Und alle anderen Leser der Mail sehen, dass es tatsächlich Leute gibt, die E-Mail-Vertraulichkeit ernst nehmen.

Schlüsselvertrauen

Wer mit der PGP-Verschlüsselung anfängt, wird sicher seine Schlüssel zunächst mit einigen wenigen E-Mail-Partnern austauschen, indem die Partner sich den öffentlichen Schlüssel per E-Mail schicken. Erst wenn die Zahl der Kommunikationspartner steigt, mit denen man verschlüsselte Nachrichten austauscht, kann die Frage aufkommen, ob man einem zugeschickten Schlüssel vertrauen kann.

Angenommen, ein Unbekannter schickt Ihnen eine E-Mail mit dem Fingerabdruck seines öffentlichen PGP-Schlüssels. Tatsächlich finden Sie diesen Schlüssel auf einem Schlüsselserver. Aber woher wissen Sie, dass dieser Schlüssel zu dem Absender der Mail gehört? Vielleicht unterschiebt Ihnen jemand einen falschen Schlüssel.

Beim ersten Kontakt mit einem neuen E-Mail-Partner empfiehlt es sich, den Fingerabdruck des Schlüssels mit der anderen Person gemeinsam zu prüfen – und zwar unbedingt auf einem anderen Kommunikationsweg. Beispielsweise am Telefon. Lassen Sie sich von ihm seinen Fingerabdruck vorlesen und vergleichen Sie ihn mit dem des Schlüssels, den sie erhalten haben.

Es entsteht ein Netz des Vertrauens

Wenn Sie sicher sind, dass der Schlüssel tatsächlich vom Absender kommt, können Sie die Authentizität bestätigen und damit Anderen ein Stück Prüfung abnehmen. Ihr Vertrauen in den öffentlichen Schlüssel dokumentieren Sie, indem sie diesen mit ihrem privaten Schlüssel „signieren“. Anschließend laden Sie ihn wieder auf den Schlüsselserver hoch. Wenn das viele Menschen tun, sammelt allmählich jeder zu seinem Schlüssel eine Reihe von privaten Bestätigungen, dass der Schlüssel zu ihm gehört. Wenn diese Menschen dabei ihr Vertrauen nicht leichtsinnig hergeben, bildet sich das sogenannte Web of Trust, ein Vertrauensnetzwerk. Vertrauenswürdige Institutionen wie Universitäten oder auch die Computerzeitschrift „c’t“ lassen sich etwa auf Messen den Fingerabdruck und einen Personalausweis zeigen, signieren dann den Schlüssel – und bekunden so öffentlich, dass sie diesem Schlüssel vertrauen, weil sie ihn geprüft haben.

Dieses dezentrale Konzept ist ein Gegenentwurf zu dem Vertrauenskonzept des Konkurrenzverfahrens zu PGP namens S/Mime. Beide Verfahren sind zueinander nicht kompatibel. Die Schlüssel zu S/Mime werden von einer weltweiten, strengen Hierarchie professioneller, geprüfter Zertifizierungsstellen (Trust Center) herausgegeben und beglaubigt. Je höher die Instanz, desto verlässlicher und auch kostspieliger das Zertifikat. Vor allem öffentliche Stellen bevorzugen dieses Verfahren eines formell institutionalisierten Vertrauens. Die Technik zur S/Mime-Verschlüsselung ist in vielen E-Mail-Programmen eingebaut.

Doch spätestens seit den Enthüllungen durch Edward Snowden müssen die Zertifizierungsstellen mit Misstrauen betrachtet werden. Ein Geheimdienst NSA, der Großunternehmen wie Microsoft und Apple zwingen kann, den Zugang zu seinen Servern zu öffnen, wird auch vor US-amerikanischen Zertifizierungsstellen nicht Halt machen.